Jak zwykle ku pamięci…

Gdy shutdown i init zawodzi i wszystko inne zawodzi a nie mamy dostępu do klawiatury by ‘wcisnąć’ SysRq’

echo 1 >> /proc/sys/kernel/sysrq echo b >> /proc/sysrq-trigger

Jak zwykle ku pamięci…

Gdy shutdown i init zawodzi i wszystko inne zawodzi a nie mamy dostępu do klawiatury by ‘wcisnąć’ SysRq’

echo 1 >> /proc/sys/kernel/sysrq echo b >> /proc/sysrq-trigger

Ponieważ często tego szukam. Link do TechNet i wnioski z niego:

| Description | Recommended Value |

|---|---|

| Storage Track Boundary | 64K or Greater (1MB Recommended) |

| NTFS Allocation Unit/Cluster Size | 64KB (Database & Log Partitions) |

| RAID Stripe Size | 256KB or Greater |

Komenda do formatowania dysku:

Format <DriveLetter>: /q /y /fs:ntfs /v:<VolumeName> /a:64K

Nie wiem czym ludzie się tak podniecają… To oczywiste, że SYSTEM może dostać się do pamięci każdego procesu więc czemu takie WoW, że mając już konto SYSTEM można przełączyć się na kontekst innego zalogowanego użytkownika?

Może dlatemu, że użytkownik ten może mieć większe uprawnienia (np Admin Domeny)… Należy jednak pamiętać że:

Ale co to jakto?

query userpsexec -s \\localhost cmdtscon <numer naszej sesji> /dest:<nazwa sesji ofiary>A dla tych co wolą filmiki oto wersja z YouTube:

Dziś będzie o dwóch małoznanych ficzerach związanych z IPv4 i sposobami ich zapisu. Zacznijmy więc od końca tytułu… czyli skracanie zapisu IPv4.

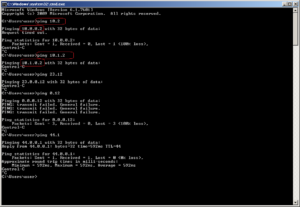

W IPv6 możemy pominąć ciąg 0 podobnie można też zrobić w IPv4 dla przykładu wydając polecenie ping 10.2 odpytamy adres 10.0.0.2 i dalej ping 10.1.2 odpyta adres 10.1.0.2 dokładnie jak na screenie poniżej:

Pisząc to zastanawiam się czy aby na pewno jest to ficzer… szczególnie że wykryty przez błąd w skrypcie…

No i drugi ‘ficzer’ czyli zapis szesnastkowy adresów IPv4

Ciekawe co się stanie jeśli spróbujemy wykonać polecenie:

ping 0xCAFECAFE

;-))))

No i trzeci ‘ficzer’…. niestety tego nie udało mi się zrealizować czyli zapis ósemkowy. Teoretycznie adresy IPv4 zgodnie z RFC można też podawać w postaci ósemkowej… chyba jednak Windows tego zapisu już nie respektuje….

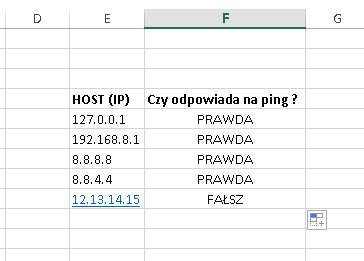

Czasami w życiu ‘admina’ lub audytora pojawia się potrzeba sporządzenia zestawienia używanych adresów IP w sieci. Nie wiedzieć czemu często obok tego pojawia się żądanie by taki raport dostarczyć w Excel-u.

A co gdyby tak nauczyć Excela jak sprawdzić czy dany adres IP ‘żyje’ ?

Tak powstał króciutki moduł VBS dodający do Excel’a dwie funkcje ping zwracają one TRUE lub FALSE w zależności od tego czy otrzymały odpowiedź na polecenie ping.

Moduł ten zawiera 2 funkcje: PING_HOST i PING_Volatile:

| PING_HOST | Jako argument przyjmuje adres IP serwera, zwraca Bool Przeliczenie wartości/wykonanie polecenia Ping następuję po zmianie argumentu funkcji (adresu IP) lub wymuszeniu przeliczenia przez Ctrl+Alt+Shift+F9 |

| PING_Volatile | Jako argument przyjmuje adres IP serwera, zwraca Bool Przeliczenie wartości/Wykonanie polecenia Ping następuję po zmianę argumentu funkcji (adresu IP) lub zmianie jakiejkolwiek innej komórki |

Działanie testowane w Excel 2016.

Plik z modułem i przykładem ze screena powyżej : Ping w Excelu